Os ataques à cadeia de suprimentos dobraram em 2024 e agora são responsáveis por 30% de todas as violações de dados — contra apenas 15% há dois anos. O custo médio? 4,91 milhões de dólares por incidente. Mas o dano real vai muito além do balanço patrimonial: semanas de paralisia operacional, erosão da confiança do cliente e escrutínio regulatório que podem remodelar seus negócios permanentemente.

Ao contrário dos ataques cibernéticos tradicionais que visam diretamente suas defesas, os comprometimentos da cadeia de suprimentos transformam a própria confiança em uma arma. Os invasores violam os fornecedores de software, os provedores de nuvem e os parceiros de serviços dos quais você depende e usam esses relacionamentos legítimos como uma porta traseira para sua organização. Quando a Change Healthcare caiu para o ransomware em fevereiro de 2024, não foi apenas uma empresa afetada. Com 15 bilhões de solicitações médicas circulando por seus sistemas anualmente, o ataque de 2,5 bilhões de dólares paralisou 15.000 profissionais de saúde e deixou 100 milhões de registros de pacientes expostos. Os médicos não conseguiam processar pagamentos. As prescrições não foram preenchidas. Um fornecedor comprometido se envolveu no maior ataque cibernético de saúde da história dos EUA.

Esse não é um risco teórico — é o principal desafio de segurança cibernética de 2025. Pesquisas mostram que 75% das organizações sofreram um ataque à cadeia de suprimentos no ano passado, mas apenas 33% se sentem preparados para se defender deles. A verdade incômoda: você não está mais apenas protegendo seu próprio perímetro. Você está confiando em centenas de entidades externas que não pode controlar totalmente, cada uma delas um potencial ponto de entrada para atacantes sofisticados.

A anatomia dos ataques modernos à cadeia de suprimentos

Entender como esses ataques funcionam é o primeiro passo para se defender deles. Os compromissos modernos da cadeia de suprimentos exploram um paradoxo fundamental: as organizações devem confiar em seus fornecedores para operar com eficiência, mas essa confiança cria vulnerabilidades exploráveis.

O ataque segue um padrão previsível. Primeiro, os adversários pesquisam sua cadeia de suprimentos para identificar o elo mais fraco: talvez um provedor de serviços gerenciados com amplo acesso ao cliente, mas com recursos de segurança limitados, ou uma biblioteca de código aberto mantida por um único voluntário não remunerado. Eles comprometem esse alvo por meio de phishing, explorando vulnerabilidades não corrigidas ou até mesmo engenharia social paciente que cria confiança ao longo de meses ou anos.

Uma vez dentro do ambiente do fornecedor, os atacantes injetam códigos maliciosos em produtos ou serviços que milhares de organizações usam. Isso pode ser atualizações de software envenenadas, pacotes de código aberto comprometidos ou serviços em nuvem ocultos. Os componentes maliciosos então são distribuídos por canais normais e confiáveis, ignorando suas ferramentas de segurança exatamente porque elas vêm de fontes legítimas que você autorizou explicitamente.

O backdoor do XZ Utils descoberto em março de 2024 exemplificou essa sofisticação. Um atacante gastou 2,5 anos construindo confiança dentro da comunidade de código aberto, ganhando gradualmente privilégios de mantenedor de um utilitário básico de compressão Linux usado em milhões de sistemas. Por meio de uma engenharia social cuidadosamente orquestrada — contas falsas pressionando o mantenedor legítimo, anos de contribuições aparentemente úteis — o atacante quase conseguiu inserir um backdoor que teria permitido o comprometimento em massa de servidores em todo o mundo. Ele foi descoberto por acaso, em distribuições de teste, antes de chegar aos sistemas de produção.

O que torna os ataques à cadeia de suprimentos tão eficazes? Três fatores agravam o risco. Escala: um fornecedor comprometido pode significar milhares de vítimas simultaneamente. A aquisição do domínio Polyfill.io em junho de 2024 injetou JavaScript malicioso em 380.000 sites — 4% da Internet — afetando organizações do Hulu à Mercedes-Benz e ao Fórum Econômico Mundial. Legitimidade: os ataques chegam por meio de canais autorizados com credenciais válidas, portanto, as ferramentas de segurança os aprovam. E invisibilidade: o código malicioso geralmente permanece inativo por meses, evitando a detecção enquanto os invasores mapeiam seu ambiente e planejam o próximo passo.

O novo cenário de ataque

O cenário de ameaças da cadeia de suprimentos evoluiu dramaticamente em 2024-2025, com os invasores implantando técnicas e alvos cada vez mais sofisticados se expandindo em todos os setores.

Os ataques à cadeia de suprimentos de software se industrializaram. O ecossistema npm — um repositório de pacotes que os desenvolvedores usam bilhões de vezes por semana — enfrentou um ataque de setembro de 2025 que comprometeu 180 pacotes com malware wormable. Esse não foi apenas mais um ladrão de credenciais; a campanha “Shai-Hulud” demonstrou ataques autopropagáveis na cadeia de suprimentos que coletam credenciais de máquinas de desenvolvedores infectadas e publicam automaticamente novos pacotes maliciosos usando os direitos de publicação das próprias vítimas. O worm escaneou segredos adicionais usando ferramentas assistidas por IA, criando uma distribuição exponencial pelo ecossistema do desenvolvedor.

Atores de estados-nação estão aumentando a atividade. A violação do Oracle Cloud em março de 2025 expôs os riscos de sistemas legados não corrigidos em infraestrutura crítica. Os invasores exploraram uma vulnerabilidade que estava na lista de vulnerabilidades exploradas conhecidas da CISA desde 2022, afetando 140.000 inquilinos do Oracle Cloud e exfiltrando 6 milhões de registros. A violação destacou como até mesmo provedores de nuvem sofisticados podem abrigar pontos cegos perigosos — nesse caso, servidores Oracle Fusion Middleware desatualizados de 2011 que nunca receberam atualizações de segurança.

Grupos de ransomware agora têm como alvo explícito as cadeias de suprimentos para máxima alavancagem. O ataque da CDK Global em junho de 2024 demonstra os devastadores efeitos em cascata. Os operadores de ransomware BlackSuit comprometeram o fornecedor de software automotivo que atende 15.000 concessionárias de automóveis na América do Norte. Por duas semanas, as concessionárias voltaram aos processos de caneta e papel, incapazes de processar vendas, acessar sistemas de estoque ou concluir transações financeiras. O impacto total foi excedido $1 bilhão em todo o setor, com a CDK supostamente pagando um resgate de 25 milhões de dólares. O compromisso de um fornecedor paralisou todo um setor.

A IA está amplificando as capacidades de ataque e defesa. Mais de 100 modelos de aprendizado de máquina envenenados foram descobertos no Hugging Face em 2024, explorando a serialização insegura do Python para injetar código malicioso. À medida que as organizações adotam rapidamente a IA — 75% das empresas passaram da fase piloto para a operacionalização da IA até 2024 — elas estão introduzindo superfícies de ataque totalmente novas na cadeia de suprimentos. Dados de treinamento de IA comprometidos, modelos em segundo plano que se comportam normalmente até serem acionados e vulnerabilidades nas plataformas MLOps criam pontos cegos que as ferramentas de segurança tradicionais não foram projetadas para detectar.

O impacto financeiro conta a história: os ataques à cadeia de suprimentos agora custam às organizações 17 vezes mais do que violações diretas, com perdas globais projetadas para atingir 138 bilhões de dólares por ano até 2031. Além dos custos imediatos, as organizações enfrentam semanas de interrupções operacionais, danos permanentes na confiança do cliente e intensificação do escrutínio regulatório sob estruturas como a Diretiva NIS2 da UE e os requisitos CMMC 2.0 para prestadores de serviços de defesa.

Por que a segurança tradicional não é suficiente

Seu treinamento de firewall, proteção de terminais e conscientização sobre segurança — investimentos que formam a base dos programas de segurança cibernética — oferecem proteção limitada contra ataques à cadeia de suprimentos. Essas ameaças contornam totalmente as defesas perimetrais, explorando a confiança em vez de vulnerabilidades técnicas.

O problema de visibilidade é fundamental. Os aplicativos modernos contêm centenas de bibliotecas e dependências de código aberto, com pacotes como debug e chalk recebendo coletivamente 2,6 bilhões de downloads por semana. Cada dependência traz suas próprias dependências, criando cadeias de confiança recursivas que vão muito além do que qualquer equipe de segurança pode monitorar. Atualmente, apenas 20% das organizações usam listas de materiais de software (SBOMs) para rastrear quais componentes estão realmente em seu software, deixando-as cegas em 80% de sua superfície de ataque.

Considere o escopo: uma empresa típica usa mais de 100 aplicativos SaaS, centenas de pacotes de software de dezenas de fornecedores, vários provedores de nuvem e inúmeros prestadores de serviços com acesso ao sistema. Você não está protegendo um perímetro — você está tentando proteger centenas de perímetros interconectados abrangendo limites organizacionais, nacionais e jurisdicionais.

O dilema entre velocidade e segurança intensifica o desafio. A pressão dos negócios exige uma implantação rápida: o tempo médio entre a confirmação do código e a produção diminuiu de semanas para horas ou minutos em muitas organizações. Essa velocidade deixa pouco espaço para verificação de segurança. No entanto, quando a XZ Utils, a Polyfill.io ou a CDK Global fazem atualizações por push, as organizações enfrentam uma escolha impossível: aplicar atualizações rapidamente para reduzir as janelas de vulnerabilidade ou atrasar e testar as atualizações para evitar a instalação de código comprometido. Os atacantes exploram esse dilema, sabendo que as organizações confiam e implantam rapidamente software de fornecedores estabelecidos.

A detecção em si se torna extraordinariamente difícil. Ataques sofisticados evitam especificamente as abordagens de teste comuns — o malware Polyfill.io é acionado apenas em dispositivos móveis, em determinados horários do dia e para agentes de usuário específicos. Os comprometimentos da cadeia de suprimentos geralmente não são descobertos até semanas ou meses após a infecção, quando os atacantes decidem ativar sua carga útil. A violação de um subcontratante da Toyota revelou que os dados dos clientes foram expostos por cinco anos devido ao código-fonte enviado por engano para um repositório público do GitHub.

Construindo defesas resilientes

A proteção contra ataques à cadeia de suprimentos exige uma mudança fundamental na abordagem, da defesa perimetral à resiliência em todo o ecossistema. Nenhum controle isolado interromperá esses ataques, mas uma estratégia em camadas reduz significativamente o risco e limita os danos quando ocorrem violações.

Comece com uma visibilidade abrangente. Você não pode proteger o que você não sabe que existe. Crie um inventário completo de cada fornecedor com acesso ao sistema, cada pacote de software em seu ambiente e cada conexão de serviço em nuvem. Especificamente para software, implemente SBOMs para todos os aplicativos — esses “rótulos de ingredientes” permitem a identificação rápida de componentes vulneráveis quando surgem ameaças. Quando a vulnerabilidade do Log4j foi descoberta, as organizações com SBOMs identificaram a exposição em horas; aquelas que não passaram semanas procurando por toda a propriedade.

Implemente um gerenciamento rigoroso de riscos do fornecedor. Nem todos os fornecedores exigem o mesmo escrutínio. Categorize os fornecedores por nível de risco e privilégios de acesso e aplique as medidas de verificação apropriadas. Fornecedores essenciais — aqueles que lidam com dados confidenciais ou fornecem serviços essenciais — merecem avaliações de segurança de terceiros e auditorias anuais no local. Os fornecedores de médio porte devem passar por uma pontuação de segurança e autocertificação automatizadas. Acompanhe continuamente a postura de segurança do fornecedor, não apenas na assinatura do contrato.

As perguntas essenciais que todo processo de aquisição deve responder: Esse fornecedor tem programas formais de segurança cibernética? Eles podem fornecer resultados recentes de testes de penetração? Qual é o histórico de resposta a incidentes deles? Eles mantêm um seguro cibernético? Especificamente para fornecedores de software: eles podem fornecer SBOMs? Como eles protegem seus ambientes de construção? Quais processos de assinatura e verificação de código eles usam?

Implemente controles técnicos específicos da cadeia de suprimentos. A autenticação multifatorial no acesso de todos os fornecedores não é opcional — é o controle mais importante. A violação da Change Healthcare, que custou 2,5 bilhões de dólares, ocorreu porque um portal da Citrix não tinha MFA. Implemente o acesso com menos privilégios para todos os terceiros, fornecendo somente o necessário e revisando as permissões regularmente. A segmentação da rede limita o raio de explosão se os fornecedores estiverem comprometidos — os sistemas essenciais devem ser isolados dos ambientes em que terceiros operam.

Especificamente para software, as ferramentas de análise de composição de software verificam continuamente as dependências em busca de vulnerabilidades conhecidas. A verificação de assinatura de código garante que o software baixado corresponda ao que os fornecedores publicaram. A digitalização de imagens de contêineres detecta componentes maliciosos antes da implantação. Integre a segurança em seus pipelines de CI/CD — cada compilação deve ser escaneada, cada componente verificado, cada segredo protegido.

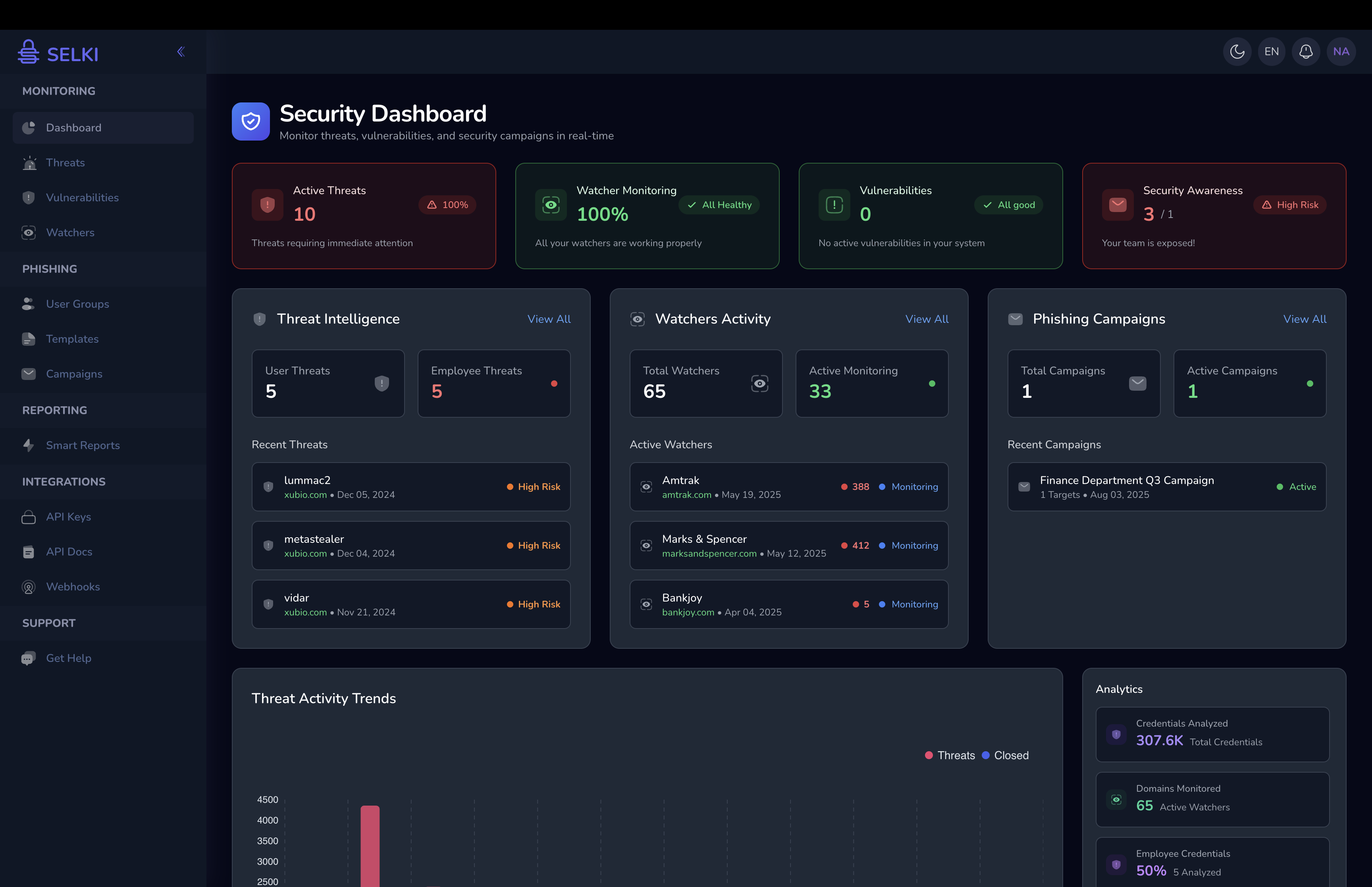

Estabeleça monitoramento contínuo. As avaliações trimestrais tradicionais de fornecedores ignoram a natureza dinâmica das ameaças à cadeia de suprimentos. Implemente análises comportamentais que sinalizem padrões incomuns: conexões de rede inesperadas de software confiável, downloads de dados em massa, acesso em horários estranhos, novos domínios externos contatados por aplicativos do fornecedor. Integre feeds de inteligência de ameaças que alertam você quando fornecedores ou dependências aparecem nos relatórios de violação. Monitore a dark web em busca de credenciais de fornecedores comprometidas antes que os invasores possam transformá-las em armas.

As principais métricas a serem monitoradas incluem: tempo para detectar incidentes na cadeia de suprimentos (meta: menos de 24 horas), porcentagem de fornecedores críticos com avaliações de segurança atuais (meta: 100%), porcentagem de software com SBOMs (meta: 100% para aplicativos críticos) e tempo médio para corrigir vulnerabilidades em sua cadeia de suprimentos.

Prepare-se para o inevitável. Os ataques à cadeia de suprimentos ocorrerão apesar de seus melhores esforços. Assuma o compromisso e o design para resiliência. Mantenha backups testados e imutáveis que os invasores não possam criptografar. Documente os contatos essenciais do fornecedor para coordenação de emergências. Desenvolva manuais de resposta a incidentes específicos da cadeia de suprimentos que abordem os desafios exclusivos: Como você se coordena com um fornecedor comprometido? Quando você revoga todo o acesso do fornecedor? Como você avalia a exposição a jusante? Faça exercícios de mesa que simulem violações de fornecedores — o meio de um incidente real não é o momento de descobrir seu processo de resposta.

Tenha planos de contingência para fornecedores essenciais, incluindo fornecedores alternativos pré-identificados que você pode ativar se os principais fornecedores estiverem comprometidos. Para os serviços mais críticos, mantenha a capacidade de operar de forma independente por pelo menos 72 horas enquanto avalia e responde aos incidentes do fornecedor.

Da conformidade à vantagem competitiva

O cenário regulatório está empurrando as organizações para a segurança da cadeia de suprimentos, mas empresas com visão de futuro estão descobrindo que programas maduros criam vantagens estratégicas além da mera conformidade.

Novos requisitos estão forçando a ação. A Ordem Executiva 14028 determina SBOMs para fornecedores federais de software até 2025. A Lei de Resiliência Cibernética da UE introduz requisitos de transparência para o software colocado no mercado. O CMMC 2.0 torna os controles de segurança da cadeia de suprimentos obrigatórios para prestadores de serviços de defesa. As operadoras de seguros cibernéticos exigem cada vez mais programas documentados de gerenciamento de risco de fornecedores e estão dispostas a reduzir os prêmios de 20 a 30% para organizações com segurança madura da cadeia de suprimentos.

Mas a verdadeira oportunidade está na diferenciação.. Em aquisições competitivas, especialmente para contratos governamentais e de saúde, programas robustos de segurança da cadeia de suprimentos determinam cada vez mais os vencedores. Os clientes estão perguntando explicitamente: Como você protege sua cadeia de suprimentos? Você pode demonstrar o monitoramento contínuo do fornecedor? Qual é a sua capacidade de resposta a incidentes quando os fornecedores são violados? Organizações com programas fortes ganham contratos; aquelas sem programas enfrentam a exclusão.

Considere o ROI além das violações evitadas. Um ataque evitado na cadeia de suprimentos de 4,91 milhões de dólares — o custo médio atual — gera 10 vezes mais retorno sobre um investimento típico em um programa. Economia em seguros, vitórias em contratos, eficiências operacionais decorrentes da automação, redução do tempo de inatividade e redução de multas regulatórias e retornos compostos. A maioria dos programas atinge o ponto de equilíbrio em 12 a 18 meses se evitarem até mesmo um único incidente grave.

Começar não exige um investimento massivo. As organizações podem alcançar uma redução significativa do risco em 30 dias com esforço concentrado. Primeira semana: crie seu inventário de fornecedores e identifique seus 10 principais fornecedores essenciais. Segunda semana: implemente a MFA no acesso de todos os fornecedores e corrija vulnerabilidades críticas. Semana três: revise os contratos existentes quanto a falhas de segurança. Semana quatro: avalie seus fornecedores essenciais com questionários padronizados. Essa base custa de $10.000 a $30.000 e elimina seus maiores riscos.

A criação de um programa maduro leva de 12 a 18 meses e normalmente exige um investimento de $250.000 a $500.000 para organizações de médio porte, mas isso varia de acordo com o tamanho e a complexidade organizacional. Pequenas empresas podem aproveitar o Manual de Recursos para PMEs gratuito da CISA e estabelecer uma proteção básica por menos de $100.000. Grandes empresas que implementam programas abrangentes devem orçar de 1 a 5 milhões de dólares para o primeiro ano, reconhecendo que esse investimento protege bilhões em receita e décadas de reputação.

O caminho a seguir

A segurança da cadeia de suprimentos não é mais um problema técnico a ser resolvido — é um risco comercial contínuo que exige atenção do conselho, colaboração interfuncional e comprometimento contínuo. As organizações que prosperarão são aquelas que tratam a segurança da cadeia de suprimentos como uma capacidade estratégica, não como uma caixa de seleção de conformidade.

Três princípios devem orientar seu programa. Primeiro, comece com risco, não com perfeição. Concentre os recursos em seus fornecedores mais críticos e nas vulnerabilidades de maior impacto. Aceite que você não pode eliminar todos os riscos da cadeia de suprimentos — o objetivo é o gerenciamento inteligente de riscos, não o risco zero. Em segundo lugar, automatize incansavelmente. As avaliações manuais de fornecedores não são escaláveis quando você tem centenas de fornecedores. Invista em plataformas que fornecem monitoramento contínuo, pontuação automatizada e alertas em tempo real. Em terceiro lugar, colabore com seus fornecedores. A segurança da cadeia de suprimentos é uma responsabilidade compartilhada: trabalhe com os fornecedores para melhorar sua postura de segurança, em vez de simplesmente impor requisitos.

O cenário de ameaças continuará evoluindo. Os ataques com inteligência artificial se tornarão mais sofisticados. O malware wormable da cadeia de suprimentos proliferará. A atividade do estado-nação se intensificará à medida que as tensões geopolíticas aumentarem. As organizações que criam programas adaptáveis e resilientes agora estarão posicionadas para enfrentar o que vier a seguir.

A visão fundamental: seu perímetro de segurança agora se estende por cada fornecedor, cada pacote de software, cada serviço em nuvem e cada parceiro de negócios. Você não pode defender esse perímetro com ferramentas e mentalidades tradicionais. Mas as organizações que abraçam essa realidade, investem sistematicamente na segurança da cadeia de suprimentos e criam resiliência genuína transformarão esse desafio em vantagem competitiva.

A questão não é se os ataques à cadeia de suprimentos afetarão sua organização — 75% das empresas já foram atingidas no ano passado. A questão é se você estará preparado quando eles o fizerem. Essa preparação começa hoje, com visibilidade, verificação e o compromisso de tratar a segurança da cadeia de suprimentos como a prioridade crítica dos negócios em que ela se tornou.