Los ataques a la cadena de suministro se duplicaron en 2024 y ahora son responsables del 30% de todas las filtraciones de datos, en comparación con solo el 15% de hace dos años. ¿Cuál es el coste medio? 4,91 millones de dólares por incidente. Sin embargo, el daño real va mucho más allá del balance: semanas de parálisis operativa, erosión de la confianza de los clientes y un control regulatorio que puede remodelar su negocio de forma permanente.

A diferencia de los ciberataques tradicionales que se dirigen directamente a sus defensas, la cadena de suministro compromete la confianza en sí misma como arma. Los atacantes atacan a los proveedores de software, proveedores de servicios en la nube y socios de servicio de los que usted depende, y luego utilizan esas relaciones legítimas como puerta trasera para entrar en su organización. Cuando Change Healthcare cayó en manos del ransomware en febrero de 2024, no solo una empresa se vio afectada. Con 15 000 millones de reclamaciones médicas circulando por sus sistemas cada año, el ataque de 2.500 millones de dólares paralizó a 15 000 proveedores de atención médica y dejó expuestos 100 millones de historiales de pacientes. Los médicos no podían procesar los pagos. Las recetas estaban sin surtir. Un proveedor comprometido se lanzó en cascada al ciberataque sanitario más grande de la historia de EE. UU.

No se trata de un riesgo teórico, sino del desafío de ciberseguridad que definirá el 2025. Las investigaciones muestran que El 75% de las organizaciones sufrió un ataque a la cadena de suministro el año pasado, sin embargo, solo el 33% se siente preparado para defenderse de ellos. La incómoda verdad: ya no solo estás asegurando tu propio perímetro. Confías en cientos de entidades externas que no puedes controlar por completo, cada una de las cuales es un punto de entrada potencial para atacantes sofisticados.

La anatomía de los ataques a la cadena de suministro moderna

Entender cómo funcionan estos ataques es el primer paso para defenderse de ellos. Los compromisos de la cadena de suministro moderna aprovechan una paradoja fundamental: las organizaciones deben confiar en que sus proveedores operarán de manera eficiente, pero esa confianza crea vulnerabilidades que pueden explotarse.

El ataque sigue un patrón predecible. En primer lugar, los adversarios investigan su cadena de suministro para identificar el eslabón más débil: tal vez un proveedor de servicios gestionados con un amplio acceso de los clientes pero con recursos de seguridad limitados, o una biblioteca de código abierto mantenida por un solo voluntario no remunerado. Ponen en peligro a ese objetivo mediante la suplantación de identidad, la explotación de vulnerabilidades que aún no han sido reparadas o, incluso, mediante una ingeniería social paciente que genera confianza a lo largo de meses o años.

Una vez dentro del entorno del proveedor, los atacantes inyectan código malicioso en los productos o servicios que utilizan miles de organizaciones. Podrían tratarse de actualizaciones de software inadecuadas, paquetes de código abierto comprometidos o servicios en la nube inseguros. Luego, los componentes malintencionados se distribuyen a través de canales normales y confiables, sin tener en cuenta las herramientas de seguridad precisamente porque provienen de fuentes legítimas que usted ha autorizado explícitamente.

La puerta trasera del XZ Utils descubierta en marzo de 2024 ejemplifica esta sofisticación. Un atacante gastó 2,5 años creando confianza dentro de la comunidad de código abierto, obteniendo gradualmente privilegios de mantenimiento para una utilidad de compresión básica de Linux que se utiliza en millones de sistemas. Gracias a una ingeniería social cuidadosamente orquestada (cuentas falsas que presionaban a quien las mantenía legítimas y años de contribuciones aparentemente útiles), el atacante estuvo a punto de introducir una puerta trasera que habría permitido comprometer servidores masivos en todo el mundo. Se descubrió por pura casualidad, en distribuciones de prueba, antes de llegar a los sistemas de producción.

¿Qué hace que los ataques a la cadena de suministro sean tan efectivos? Hay tres factores que agravan el riesgo. Escala: un proveedor comprometido puede provocar miles de víctimas simultáneamente. La adquisición del dominio Polyfill.io en junio de 2024 inyectó código JavaScript malintencionado en 380 000 sitios web (el 4% de Internet), lo que afectó a organizaciones como Hulu, Mercedes-Benz o el Foro Económico Mundial. Legitimidad: los ataques llegan a través de canales autorizados con credenciales válidas, por lo que las herramientas de seguridad los aprueban. Y la invisibilidad: el código malicioso suele permanecer inactivo durante meses y no es detectado mientras los atacantes mapean su entorno y planifican su próximo movimiento.

El nuevo panorama de los ataques

El panorama de amenazas a la cadena de suministro evolucionó drásticamente entre 2024 y 2025, y los atacantes desplegaron técnicas y objetivos cada vez más sofisticados en todos los sectores.

Los ataques a la cadena de suministro de software se han industrializado. El ecosistema npm (un repositorio de paquetes que los desarrolladores utilizan miles de millones de veces a la semana) sufrió un ataque en septiembre de 2025 que puso en peligro 180 paquetes con malware que no funcionaba. No se trataba de un robo de credenciales más; la campaña «Shai-Hulud» puso de manifiesto la autopropagación de ataques a la cadena de suministro que recopilan credenciales de máquinas de desarrolladores infectadas y luego publican automáticamente nuevos paquetes maliciosos utilizando los derechos de publicación de las propias víctimas. El gusano escaneó en busca de secretos adicionales utilizando herramientas asistidas por inteligencia artificial, lo que provocó una propagación exponencial por todo el ecosistema de desarrolladores.

Los actores del estado-nación están aumentando su actividad. La violación de Oracle Cloud en marzo de 2025 puso de manifiesto los riesgos de los sistemas heredados sin parches en infraestructuras críticas. Los atacantes explotaron una vulnerabilidad que figuraba en la lista de vulnerabilidades conocidas explotadas de la CISA desde 2022, y que afectó a 140 000 usuarios de Oracle Cloud y filtró 6 millones de registros. La violación puso de manifiesto que incluso los proveedores de servicios en la nube más sofisticados pueden albergar puntos ciegos peligrosos: en este caso, servidores Oracle Fusion Middleware anticuados de 2011 que nunca recibieron actualizaciones de seguridad.

Los grupos de ransomware ahora atacan explícitamente las cadenas de suministro para obtener el máximo apalancamiento. El ataque de CDK Global en junio de 2024 demuestra los devastadores efectos dominó. Los operadores del ransomware BlackSuit pusieron en peligro al proveedor de software automotriz que prestaba servicio a 15 000 concesionarios de automóviles en Norteamérica. Durante dos semanas, los concesionarios volvieron a trabajar con lápiz y papel, sin poder procesar las ventas, acceder a los sistemas de inventario ni completar las transacciones financieras. El impacto total superó 1000 millones de dólares en toda la industria, según se informa, CDK pagó un rescate de 25 millones de dólares. El compromiso de un proveedor paralizó a todo un sector.

La IA está amplificando las capacidades de ataque y defensa. En 2024, se descubrieron más de 100 modelos de aprendizaje automático envenenados en Hugging Face, que aprovechaban la serialización insegura de Python para inyectar código malicioso. A medida que las organizaciones adoptan rápidamente la IA (el 75% de las empresas han pasado de la fase piloto a la puesta en marcha de la IA en 2024), están introduciendo superficies de ataque completamente nuevas en la cadena de suministro. Los datos de entrenamiento de la IA comprometidos, los modelos que no funcionan correctamente hasta que se activan y las vulnerabilidades en las plataformas de MLOps crean puntos ciegos que las herramientas de seguridad tradicionales no estaban diseñadas para detectar.

El impacto financiero cuenta la historia: los ataques a la cadena de suministro ahora cuestan a las organizaciones 17 veces más que las infracciones directas, y se prevé que las pérdidas mundiales alcancen los 138 000 millones de dólares anuales en 2031. Más allá de los costes inmediatos, las organizaciones se enfrentan a semanas de interrupciones operativas, a daños permanentes en la confianza de los clientes y a una intensificación del control regulatorio en el marco de marcos como la directiva NIS2 de la UE y los requisitos CMMC 2.0 para los contratistas de defensa.

Por qué la seguridad tradicional no es suficiente

Su formación sobre firewalls, protección de terminales y concienciación sobre seguridad (inversiones que forman la base de los programas de ciberseguridad) ofrece una protección limitada contra los ataques a la cadena de suministro. Estas amenazas eluden por completo las defensas perimetrales y aprovechan la confianza en lugar de las vulnerabilidades técnicas.

El problema de visibilidad es fundamental. Las aplicaciones modernas contienen cientos de bibliotecas y dependencias de código abierto, y paquetes como debug y chalk registran en conjunto 2.600 millones de descargas por semana. Cada dependencia aporta sus propias dependencias, lo que crea cadenas de confianza recursivas que van mucho más allá de lo que cualquier equipo de seguridad puede supervisar. Actualmente, solo el 20% de las organizaciones utilizan listas de materiales de software (SBOM) para rastrear qué componentes hay realmente en su software, lo que les impide ver el 80% de su superficie de ataque.

Tenga en cuenta el alcance: una empresa típica utiliza más de 100 aplicaciones SaaS, cientos de paquetes de software de docenas de proveedores, varios proveedores de nube e innumerables contratistas con acceso al sistema. No está asegurando un perímetro, sino que está intentando proteger cientos de perímetros interconectados que abarcan los límites organizacionales, nacionales y jurisdiccionales.

El dilema entre velocidad y seguridad intensifica el desafío. La presión empresarial exige una implementación rápida: el tiempo promedio desde la confirmación del código hasta la producción se ha reducido de semanas a horas o minutos en muchas organizaciones. Esta velocidad deja poco margen para la verificación de la seguridad. Sin embargo, cuando XZ Utils, Polyfill.io o CDK Global publican actualizaciones, las organizaciones se enfrentan a una elección imposible: aplicar las actualizaciones rápidamente para reducir los períodos de vulnerabilidad o retrasar y probar las actualizaciones para evitar instalar código comprometido. Los atacantes aprovechan este dilema porque saben que las organizaciones confían en el software de proveedores establecidos y lo implementan rápidamente.

La detección en sí misma se vuelve extraordinariamente difícil.. Los ataques sofisticados eluden específicamente los enfoques de prueba habituales: el malware Polyfill.io solo se activa en dispositivos móviles, a determinadas horas del día y para agentes de usuario específicos. Los riesgos de la cadena de suministro no suelen descubrirse hasta semanas o meses después de la infección, cuando los atacantes deciden activar su carga útil. La violación de un subcontratista de Toyota reveló que los datos de los clientes habían estado expuestos durante cinco años debido a que el código fuente se subió por error a un repositorio público de GitHub.

Construir defensas resilientes

La protección contra los ataques a la cadena de suministro requiere un cambio fundamental de enfoque: de la defensa perimetral a la resiliencia en todo el ecosistema. Ningún control único detendrá estos ataques, pero una estrategia por niveles reduce significativamente el riesgo y limita los daños cuando se producen infracciones.

Comience con una visibilidad completa. No puedes proteger lo que no sabes que existe. Cree un inventario completo de todos los proveedores con acceso al sistema, todos los paquetes de software de su entorno y todas las conexiones a los servicios en la nube. En el caso específico del software, implemente los SBOM en todas las aplicaciones; estas «etiquetas de ingredientes» permiten identificar rápidamente los componentes vulnerables cuando surgen amenazas. Cuando se descubrió la vulnerabilidad de Log4j, las organizaciones con SBOM identificaron la exposición en cuestión de horas; las que no lo hicieron, pasaron semanas buscándolos por todo su entorno.

Implemente una gestión rigurosa de riesgos de proveedores. No todos los proveedores requieren el mismo escrutinio. Clasifique a los proveedores por nivel de riesgo y privilegios de acceso y, a continuación, aplique las medidas de verificación adecuadas. Los proveedores críticos (aquellos que manejan datos confidenciales o prestan servicios esenciales) merecen evaluaciones de seguridad externas y auditorías in situ anuales. Los proveedores de nivel intermedio deben someterse a una calificación de seguridad y una autocertificación automatizadas. Realice un seguimiento continuo de la postura de seguridad de los proveedores, no solo al firmar los contratos.

Las preguntas esenciales que todo proceso de adquisición debe responder: ¿Este proveedor tiene programas formales de ciberseguridad? ¿Pueden proporcionar los resultados recientes de las pruebas de penetración? ¿Cuál es su historial de respuesta a los incidentes? ¿Mantienen un seguro cibernético? Para los proveedores de software específicamente: ¿pueden ofrecer SBOM? ¿Cómo protegen sus entornos de construcción? ¿Qué procesos de firma y verificación de código utilizan?

Implemente controles técnicos específicos de la cadena de suministro. La autenticación multifactorial en el acceso de todos los proveedores no es opcional, sino que es el control más importante. La violación de Change Healthcare, que costó 2500 millones de dólares, se produjo porque un portal de Citrix carecía de autenticación multifuncional. Implemente el acceso con privilegios mínimos para todos los terceros, proporcionando solo lo necesario y revisando los permisos con regularidad. La segmentación de la red limita el radio de expansión si los proveedores se ven comprometidos: los sistemas críticos deben aislarse de los entornos en los que operan terceros.

En el caso específico del software, las herramientas de análisis de composición de software escanean continuamente las dependencias en busca de vulnerabilidades conocidas. La verificación de la firma del código garantiza que el software descargado coincida con lo publicado por los proveedores. El escaneo de imágenes de los contenedores detecta los componentes maliciosos antes de su implementación. Integre la seguridad en sus procesos de CI/CD: se deben escanear todas las compilaciones, verificar todos los componentes y proteger todos los secretos.

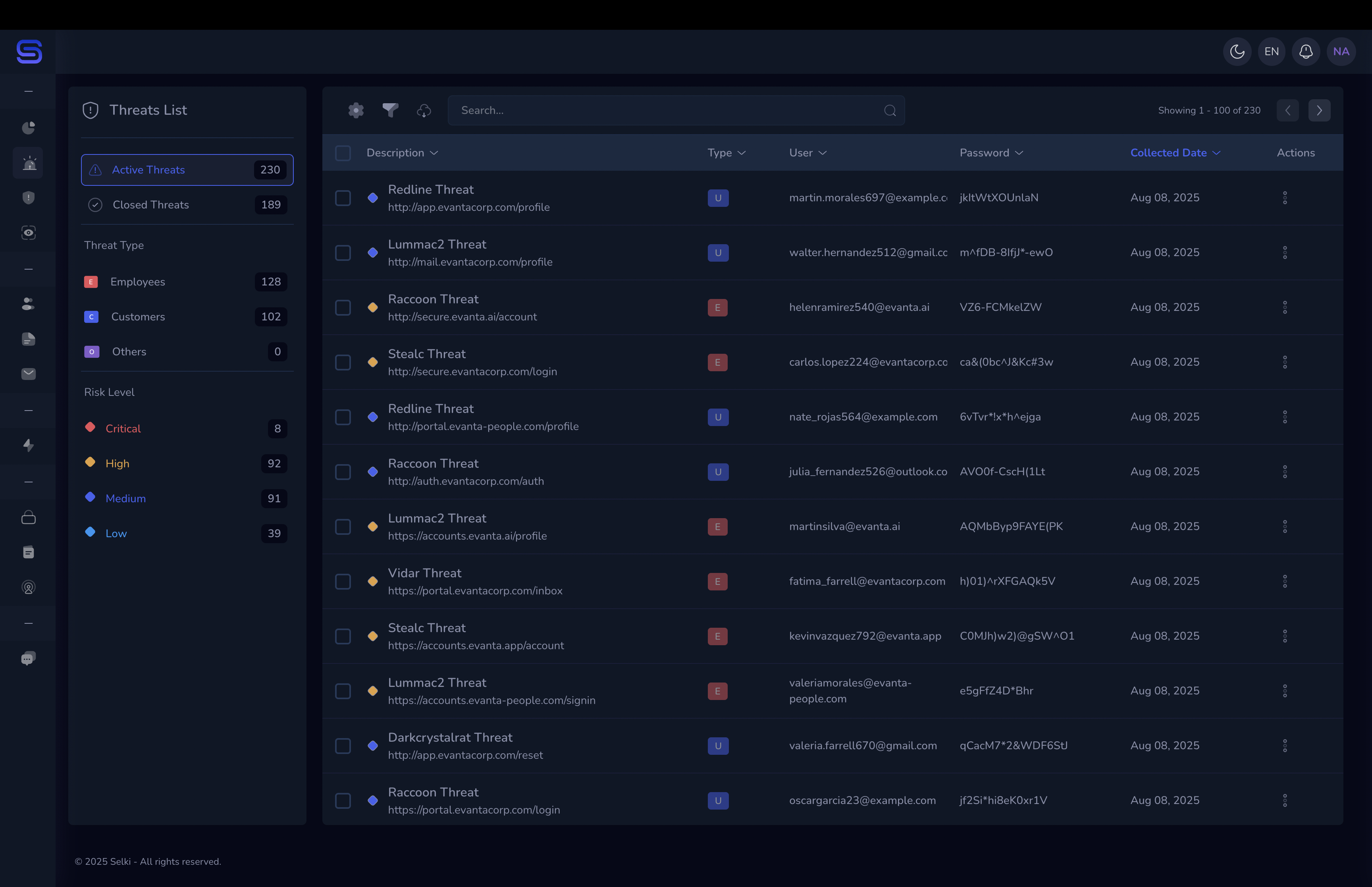

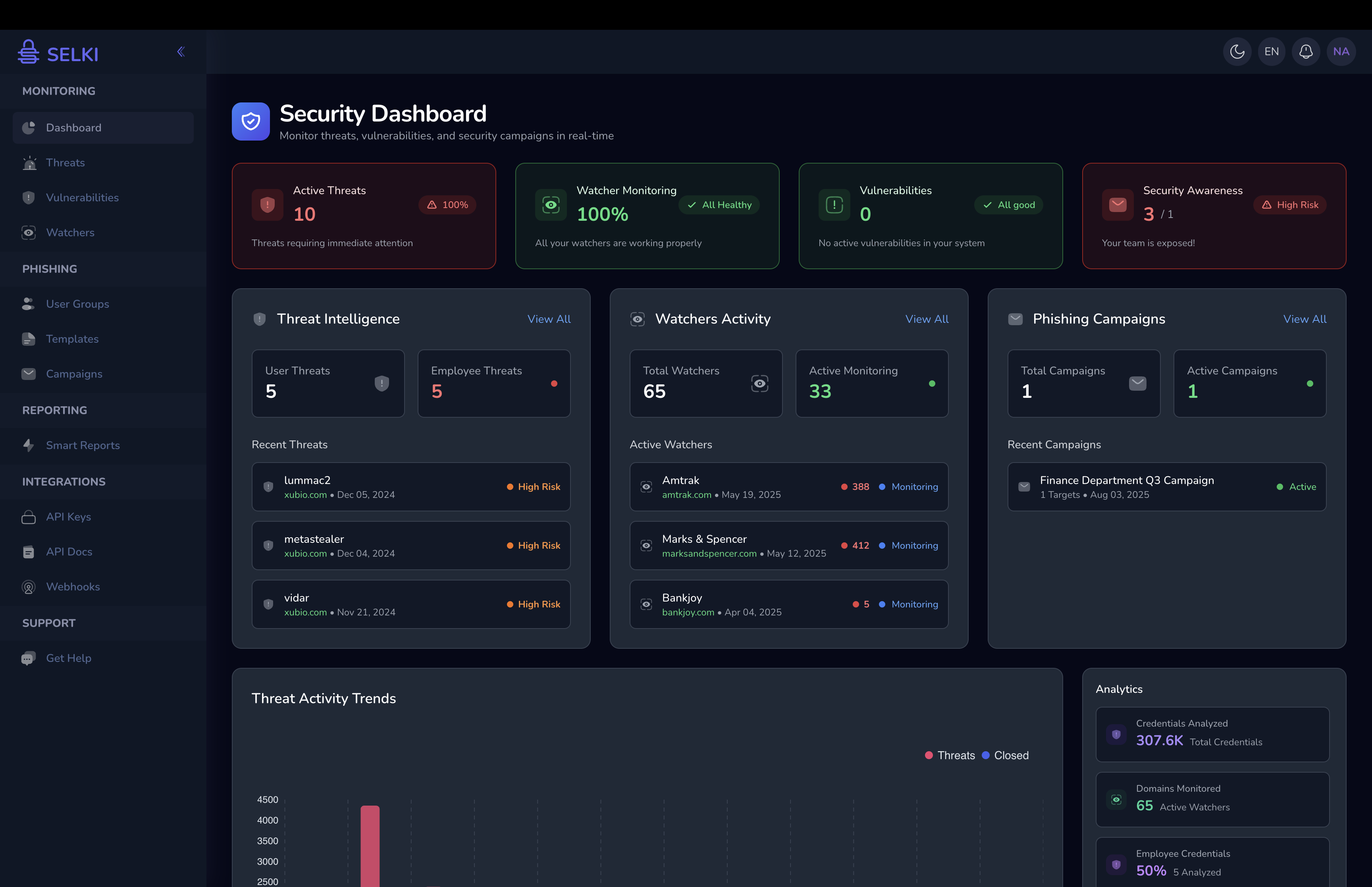

Establezca un monitoreo continuo. Las evaluaciones trimestrales tradicionales de los proveedores pasan por alto la naturaleza dinámica de las amenazas a la cadena de suministro. Implemente análisis de comportamiento que detecten patrones inusuales: conexiones de red inesperadas desde software de confianza, descargas masivas de datos, accesos en horas impares, acceso a nuevos dominios externos con aplicaciones de proveedores. Integre fuentes de inteligencia sobre amenazas que le avisen cuando los proveedores o las dependencias aparezcan en los informes de infracciones. Supervise la web oscura en busca de credenciales de proveedores comprometidas antes de que los atacantes puedan convertirlas en armas.

Las métricas clave a las que hay que hacer un seguimiento incluyen: el tiempo necesario para detectar los incidentes en la cadena de suministro (objetivo: menos de 24 horas), el porcentaje de proveedores críticos con evaluaciones de seguridad actuales (objetivo: 100%), el porcentaje de software con SBOM (objetivo: el 100% para las aplicaciones críticas) y el tiempo medio para corregir las vulnerabilidades en toda la cadena de suministro.

Prepárate para lo inevitable. Los ataques a la cadena de suministro se producirán a pesar de sus mejores esfuerzos. Asume un compromiso y diseña pensando en la resiliencia. Mantenga copias de seguridad probadas e inmutables que los atacantes no puedan cifrar. Documente los contactos críticos con los proveedores para la coordinación de emergencias. Desarrolle guías de respuesta a incidentes específicas para la cadena de suministro que aborden los desafíos únicos: ¿cómo se coordina con un proveedor comprometido? ¿Cuándo se revoca el acceso de todos los proveedores? ¿Cómo se evalúa la exposición posterior? Realice ejercicios prácticos que simulen las infracciones cometidas por los proveedores: en medio de un incidente real no es el momento de determinar el proceso de respuesta.

Tenga planes de contingencia para los proveedores críticos, incluidos los proveedores alternativos previamente identificados que puede activar si los proveedores principales se ven comprometidos. En el caso de los servicios más críticos, mantenga la capacidad de operar de forma independiente durante al menos 72 horas mientras evalúa los incidentes de los proveedores y responde a ellos.

Del cumplimiento a la ventaja competitiva

El panorama regulatorio está empujando a las organizaciones hacia la seguridad de la cadena de suministro, pero las empresas con visión de futuro están descubriendo que los programas maduros crean ventajas estratégicas más allá del mero cumplimiento.

Los nuevos requisitos obligan a actuar. La Orden Ejecutiva 14028 exige los SBOM para los proveedores federales de software antes de 2025. La Ley de Ciberresiliencia de la UE introduce requisitos de transparencia para el software comercializado. La CMMC 2.0 hace que los controles de seguridad de la cadena de suministro sean obligatorios para los contratistas de defensa. Las compañías de seguros cibernéticos requieren cada vez más programas documentados de gestión de riesgos para los proveedores y están dispuestas a reducir las primas entre un 20 y un 30% para las organizaciones con una seguridad de cadena de suministro madura.

Sin embargo, la verdadera oportunidad reside en la diferenciación. En las adquisiciones competitivas, especialmente para los contratos gubernamentales y de salud, los programas sólidos de seguridad de la cadena de suministro determinan cada vez más a los ganadores. Los clientes se preguntan de manera explícita: ¿cómo protegen su cadena de suministro? ¿Puede demostrar la supervisión continua de los proveedores? ¿Cuál es su capacidad de respuesta a los incidentes cuando se infringe la seguridad de los proveedores? Las organizaciones con programas sólidos ganan contratos; las que no los tienen se enfrentan a la exclusión.

Tenga en cuenta el ROI más allá de las infracciones evitadas. Un ataque evitado a la cadena de suministro de 4,91 millones de dólares (el costo promedio actual) genera 10 veces más rentabilidad que una inversión típica en un programa. Los ahorros en seguros, la adjudicación de contratos, la eficiencia operativa gracias a la automatización, la reducción del tiempo de inactividad y la evitación de multas reglamentarias agravan la rentabilidad. La mayoría de los programas alcanzan el punto de equilibrio en un plazo de 12 a 18 meses si evitan un solo incidente importante.

Comenzar no requiere una inversión masiva. Las organizaciones pueden lograr una reducción significativa del riesgo en 30 días con un esfuerzo concentrado. Primera semana: cree su inventario de proveedores e identifique a sus 10 principales proveedores críticos. Segunda semana: implemente la MFA en todos los accesos de los proveedores y corrija las vulnerabilidades críticas. Tercera semana: revise los contratos existentes para detectar brechas de seguridad. Cuarta semana: evalúe a sus proveedores críticos con cuestionarios estandarizados. Esta base cuesta entre 10 000 y 30 000 dólares y elimina los riesgos más altos.

La creación de un programa maduro lleva de 12 a 18 meses y, por lo general, requiere una inversión de entre 250 000 y 500 000 dólares para las organizaciones medianas, pero esto se amplía con el tamaño y la complejidad de la organización. Las pequeñas empresas pueden aprovechar el manual gratuito de recursos para pequeñas y medianas empresas de la CISA y establecer una protección básica por menos de 100 000 dólares. Las grandes empresas que implementen programas integrales deberían presupuestar entre 1 y 5 millones de dólares para el primer año, ya que reconocen que esta inversión protege miles de millones de dólares en ingresos y décadas de reputación.

El camino a seguir

La seguridad de la cadena de suministro ya no es un problema técnico que deba resolverse, sino un riesgo empresarial continuo que requiere la atención de la junta directiva, la colaboración interfuncional y un compromiso sostenido. Las organizaciones que prosperarán son las que tratan la seguridad de la cadena de suministro como una capacidad estratégica, no como una casilla de verificación de cumplimiento.

Tres principios deben guiar su programa. Primero, empieza con el riesgo, no con la perfección. Concentre los recursos en sus proveedores más importantes y en las vulnerabilidades de mayor impacto. Acepte que no puede eliminar todos los riesgos de la cadena de suministro: el objetivo es la gestión inteligente del riesgo, no el riesgo cero. En segundo lugar, automatice sin descanso. Las evaluaciones manuales de los proveedores no escalan cuando hay cientos de proveedores. Invierta en plataformas que proporcionen monitoreo continuo, puntuación automatizada y alertas en tiempo real. En tercer lugar, colabore con sus proveedores. La seguridad de la cadena de suministro es una responsabilidad compartida: trabaje con los proveedores para mejorar su postura de seguridad en lugar de limitarse a imponer requisitos.

El panorama de amenazas seguirá evolucionando. Los ataques impulsados por la inteligencia artificial se volverán más sofisticados. Proliferará el malware desaprovechable para la cadena de suministro. La actividad de los estados-nación se intensificará a medida que aumenten las tensiones geopolíticas. Las organizaciones que desarrollen programas adaptables y resilientes ahora estarán en condiciones de hacer frente a lo que surja en el futuro.

La visión fundamental: su perímetro de seguridad ahora se extiende a todos los proveedores, paquetes de software, servicios en la nube y socios comerciales. No puede defender ese perímetro con las herramientas y la mentalidad tradicionales. Sin embargo, las organizaciones que acepten esta realidad, inviertan sistemáticamente en la seguridad de la cadena de suministro y desarrollen una resiliencia genuina convertirán este desafío en una ventaja competitiva.

La pregunta no es si los ataques a la cadena de suministro afectarán a su organización: el 75% de las empresas ya se vieron afectadas el año pasado. La pregunta es si estará preparado cuando lo hagan. Esa preparación comienza hoy, con la visibilidad, la verificación y el compromiso de tratar la seguridad de la cadena de suministro como la prioridad empresarial fundamental en la que se ha convertido.